API

Google Play Integrity API начал определять угрозы приложениям

Google анонсировал функцию риска доступа к приложениям на I/O 2024. С тех пор она доступна в публичной бета-версии, и ее уже используют такие компании, как NEWBANK, Revolut, Mercado Libre и PhonePe.

Приложения теперь могут лучше защищать ваши данные, заставляя вас закрывать потенциально опасные приложения

Каждый разработчик приложений отвечает за защиту своих пользователей, но он практически не контролирует, какое другое программное обеспечение пользователь устанавливает на свое устройство — и на то есть веские причины. Пользователи могут устанавливать на свои устройства любые приложения (в том числе с помощью сторонней загрузки), но некоторые из них могут быть вредоносными и вести скрытую запись экрана. Именно поэтому Google предоставляет разработчикам новый инструмент, который заставляет пользователей закрывать потенциально опасные приложения до того, как они смогут украсть данные.

Новый инструмент — так называемый риск доступа к приложениям (app access risk) — предоставляется как часть Google Play Integrity API. Это система, которая помогает разработчикам «проверить, что взаимодействие и запросы к серверу исходят от [их] подлинного бинарника, запущенного на подлинном устройстве Android». Она анализирует приложение, которое обращается к API, а также саму ОС на предмет признаков взлома. Приложения, обращающиеся к API, получают вердикт о целостности, который сообщает им, являются ли бинарные файлы приложения и программная среда, в которой они работают, «подлинными», то есть соответствуют ли они версиям, известным Google.

С помощью новой функции разработчики могут определить, запущены ли на устройстве другие приложения, которые могут быть потенциально опасными. К ним относятся приложения, которые могут захватывать экран, и приложения, которые могут управлять устройством.

Принцип работы риска доступа приложений довольно прост. Когда разработчики вызывают Play Integrity API, они получают вердикт о целостности, который сообщает им, есть ли какие-либо потенциальные проблемы. Если поле environmentDetails.appAccessRiskVerdict.appsDetected в своем вердикте целостности возвращает значение UNKNOWN_CAPTURING, UNKNOWN_CONTROLLING, KNOWN_CAPTURING или KNOWN_CONTROLLING, значит, Google Play Protect обнаружила запущенные приложения, которые могут захватывать экран или управлять устройством.

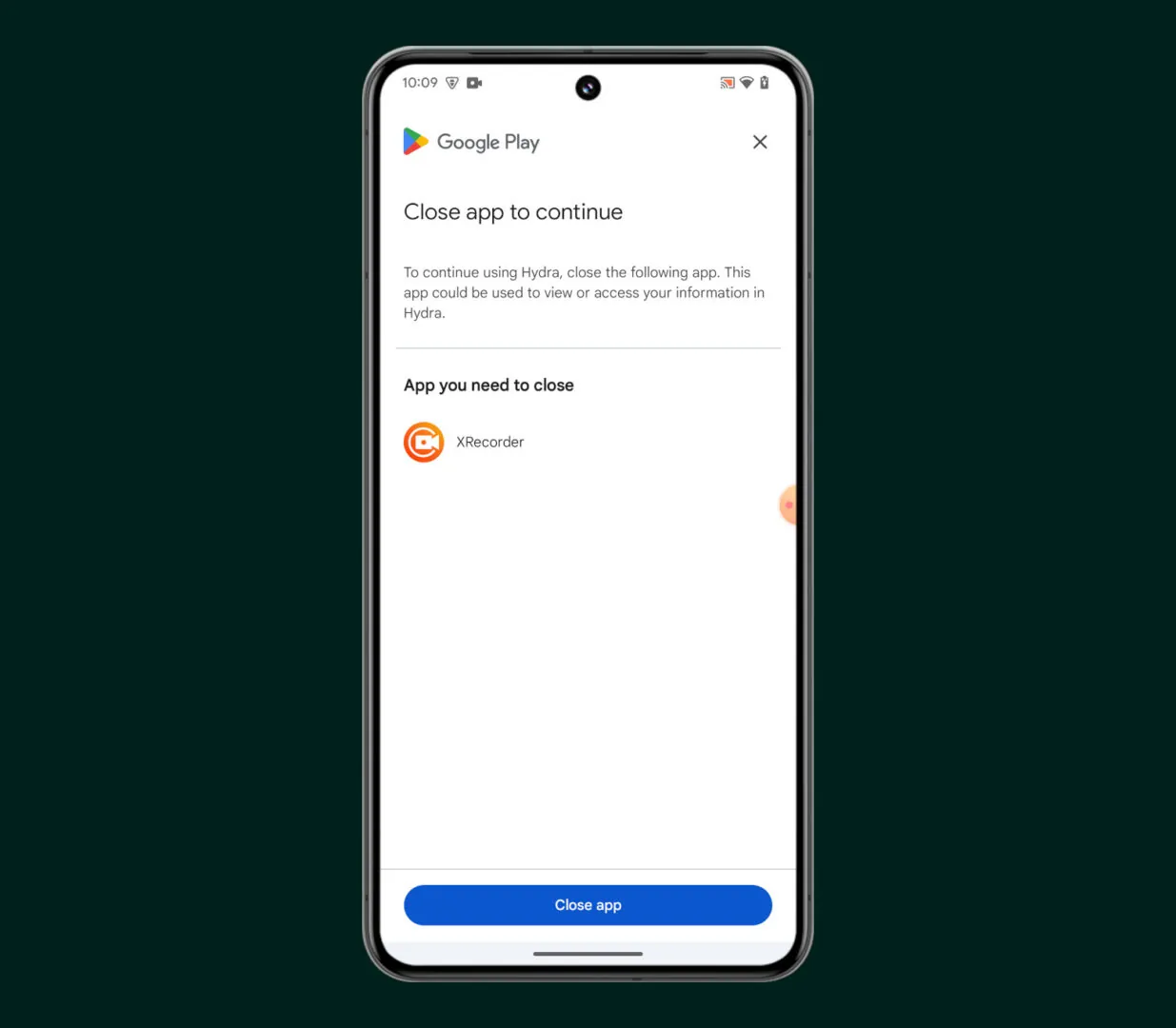

Разработчики могут показать один из двух диалогов исправления ситуации, чтобы предложить пользователю закрыть эти приложения. Диалог CLOSE_UNKNOWN_ACCESS_RISK следует показывать, если разработчик хочет, чтобы пользователь закрыл приложения, неизвестные Google — те, которые не были установлены из Play Store. Диалог CLOSE_ALL_ACCESS_RISK должен отображаться, если разработчик хочет, чтобы пользователь закрыл все приложения, способные захватывать экран или управлять устройством, даже если эти приложения были установлены из Google Play.

Исключение составляют только подлинные приложения для обеспечения доступности, известные Google, то есть приложения, размещенные в Google Play, официально заявляющие о том, что они являются инструментами для обеспечения доступности, что разрешено только для приложений, прошедших тщательный процесс утверждения. Подлинные приложения для обеспечения доступности исключены из ответа KNOWN_CONTROLLING, поэтому пользователи, которые полагаются на них, не будут вынуждены отключать их, чтобы пользоваться другими приложениями.

Для обеспечения конфиденциальности разработчики, использующие функцию риска доступа к приложению, не получают никаких идентификаторов пользователей или устройств, а также никакой информации о приложениях, вызвавших положительный вердикт. Другими словами, им сообщается только о том, что запущены некоторые приложения, которые могут быть опасными, но не о том, что это за приложения.

Google анонсировал функцию риска доступа к приложениям на I/O 2024. С тех пор она доступна в публичной бета-версии, и ее уже используют такие компании, как NEWBANK, Revolut, Mercado Libre и PhonePe. Разработчикам, которых заинтересовала функция риска доступа к приложению, следует ознакомиться с демонстрационным приложением linuxct и документацией Google, чтобы узнать больше о том, как ее реализовать.

-

Маркетинг и монетизация4 недели назад

Как ML-подход удвоил первые покупки при снижении CPI, CAC, ДРР: «Яндекс Маркет» и Bidease

-

Видео и подкасты для разработчиков2 недели назад

КодРевью лидера мнений: как можно нарушить сразу все принципы разработки

-

Новости3 недели назад

Видео и подкасты о мобильной разработке 2026.7

-

Разработка4 недели назад

Усталость от ИИ — это реальность, и никто об этом не говорит