Статьи

Что такое SSL pinning

SSL pinning широко используется в мобильных приложениях для защиты конфиденциальных данных, передаваемых между приложением и сервером.

SSL pinning, также известный как закрепление сертификата SSL или закрепление открытого ключа, является механизмом безопасности, используемым в протоколах безопасной связи, таких как HTTPS, для повышения подлинности и целостности цифрового сертификата сервера.

Когда клиент (например, веб-браузер или мобильное приложение) подключается к серверу через HTTPS, сервер предоставляет свой цифровой сертификат клиенту для установления защищенного соединения. Обычно клиент проверяет действительность сертификата, проверяя его цепочку доверия и убедившись, что он не истек или не был отозван.

Однако с использованием закрепления сертификата клиент добавляет дополнительный шаг для обеспечения соответствия сертификата сервера предопределенному или «закрепленному» сертификату или открытому ключу. Вместо полного доверия цепочке, клиент сравнивает предоставленный сертификат или открытый ключ с закрепленным значением, которое он хранит локально. Если они совпадают, соединение продолжается — в противном случае оно считается ненадежным.

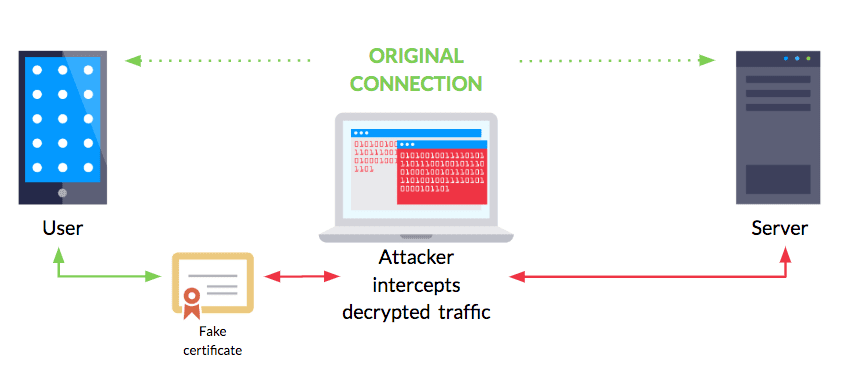

SSL pinning предоставляет дополнительный уровень безопасности от атак, таких как атака «человек посередине» (MITM), когда злоумышленник перехватывает связь между клиентом и сервером и представляет поддельный сертификат для выдачи себя за сервер.

Атака MITM

Атака «человек посередине» (Man-in-the-Middle, MITM) — это вид атаки на безопасную связь, при которой злоумышленник встраивается между двумя участниками коммуникации и перехватывает их данные без их ведома. В контексте сертификата, атака MITM может происходить следующим образом:

- Когда клиент (например, мобильное приложение) пытается установить защищенное соединение с сервером, злоумышленник, находящийся между клиентом и сервером, подделывает себя за сервер и перехватывает запросы клиента.

- Злоумышленник создает собственный самоподписанный сертификат или использует сертификат от другого доверенного удостоверяющего центра, чтобы представиться клиенту в качестве сервера. Клиент, не имея механизма проверки подлинности сертификата, может поверить поддельному сертификату.

- Когда клиент отправляет данные, злоумышленник перехватывает их, имея возможность просмотреть, изменить или даже внедрить свои собственные данные в передаваемую информацию.

- Затем злоумышленник пересылает данные настоящему серверу, делая так, чтобы клиент и сервер не подозревали о наличии посредника.

Таким образом, атака MITM позволяет злоумышленнику просматривать и изменять коммуникацию между клиентом и сервером, нарушая конфиденциальность и целостность передаваемых данных.

Закрепление сертификата может помочь предотвратить атаки MITM, поскольку клиент сравнивает сертификат или открытый ключ сервера с предварительно закрепленным значением. Если сертификат или ключ не совпадает, клиент предполагает, что возможно происходит атака MITM и прерывает соединение. Это помогает защитить клиента от взаимодействия с фальшивым сервером и обеспечить безопасную связь с настоящим сервером.

Реализация SSL pinning

Закрепление может быть реализовано различными способами. Один из подходов — закрепление всего сертификата, включая всю цепочку доверия. Другой подход предполагает закрепление только открытого ключа сертификата, что может быть более гибким в случае необходимости серверу обновить свой сертификат, не затрагивая механизм закрепления.

Закрепление сертификата широко используется в мобильных приложениях для защиты конфиденциальных данных, передаваемых между приложением и сервером. Он помогает гарантировать, что приложение общается только с намеченным сервером и защищает от определенных типов атак, использующих уязвимости в инфраструктуре сертификатов.

Обход SSL pinning

Обход SSL pinning является сложной задачей и требует от хакера использования различных методов и техник. Вот несколько способов, которыми хакер может попытаться обойти меры защиты:

- Инструменты перехвата трафика: Хакер может использовать инструменты, такие как прокси-серверы, снифферы или промежуточное программное обеспечение, чтобы перехватывать и анализировать трафик между клиентом и сервером. Это позволяет хакеру просматривать и изменять передаваемые данные, обходя проверку.

- Декомпиляция приложения: Хакер может декомпилировать мобильное приложение и изучить его код и настройки. Это может позволить ему найти и обойти механизмы SSL pinning, изменить логику проверки сертификата или ключа, или даже удалить код, связанный с закреплением сертификата.

- Реверс-инжиниринг: Хакер может анализировать работу приложения или клиента и исследовать механизмы SSL pinning. Затем он может разработать методы для обхода этих механизмов, путем модификации приложения, внедрения кода или других техник, чтобы обойти проверку SSL pinning.

- Взлом устройства: Хакер может попытаться получить полный доступ к устройству клиента (например, мобильному телефону) путем использования вредоносного программного обеспечения, эксплойтов или других методов. Получив доступ к устройству, хакер может модифицировать операционную систему или конфигурацию, чтобы обойти механизмы SSL pinning.

Однако важно отметить, что разработчики применяют различные меры безопасности и обнаружения подобных попыток обхода. Это включает в себя обнаружение изменений в приложении, контроль целостности и подписей приложений, защиту операционной системы и другие меры, чтобы затруднить обход механизма закрепления сертификата.

Дополнительные статьи

- Держи свой трафик в тайне. SSL Pinning — ещё раз о том же самом

- SSL pinning во Flutter

- Предотвращаем Man-in-the-Middle атаки в iOS с помощью SSL Pinning

- Mastering SSL Pinning in Swift: No Third-Party Libraries Required

- SSL Pinning in iOS

- SSL Pinning in Android

- 3 Ways How To Implement Certificate Pinning on Android

-

Вовлечение пользователей4 недели назад

Большинство приложений терпят неудачу не из-за плохой «идеи»

-

Новости4 недели назад

Видео и подкасты о мобильной разработке 2026.4

-

Видео и подкасты для разработчиков4 недели назад

Изоляционно-плагинная архитектура в Dart-приложениях, переносимость на Flutter

-

Видео и подкасты для разработчиков2 недели назад

Видео droidcon London 2025